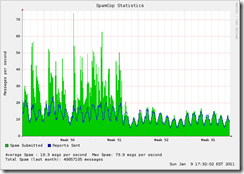

Parece que se ha puesto de moda tirar a la base de las infraestructuras de Internet: hace unos días fue el DNS y ahora ha tocado una revisión del protocolo de routing BGP, que utilizan las operadoras e ISPs para intercambiar información de routing de sus redes.

Parece que se ha puesto de moda tirar a la base de las infraestructuras de Internet: hace unos días fue el DNS y ahora ha tocado una revisión del protocolo de routing BGP, que utilizan las operadoras e ISPs para intercambiar información de routing de sus redes.

El problema consiste en la cierta confianza en la que se basaban las interconexiones BGP. Hace unos años se confiaba en que la IP contra la que se establecía la sesión BGP no podía ser «spoofeada», algo que se corrigió inmediatamente con la implantación de la autentificación MD5 entre routers. Ahora el supuesto problema consiste en que si un proveedor BGP permite a un cliente con un router BGP anunciar, digamos las IP’s de los clientes de Telefónica España, todo el área de influencia de ese anuncio de routing, es decir, por ejemplo los propios clientes del proveedor BGP, preferirían llegar a los destinos de Telefónica España a través de este nuevo cliente BGP.

Pero, ¿es posible? Realmente es algo que puede suceder, un ATT o Level3 que permita a las agencias de seguridad nacional «pincharse» suplantando a un proveedor de Internet cualquiera y espiar las conversaciones de un cliente o grupo de clientes. Es complicado, pero es posible… como es posible que se espien las conversaciones de un teléfono con la colaboración de una operadora, o espiar las cartas que recibe un cliente con la colaboración de la oficina postal.

Más info: Wired